Article écrit par Marc Houssaye

Plus la taille de votre entreprise est importante plus vous devez (normalement) disposer de moyens pour vous prémunir des risques informatiques.

Il est cependant parfois difficile de bien cerner les différents périmètres sur lesquels la vigilance doit être de mise. Et surtout de bien mesurer les charges tant financières qu’humaines que cette surveillance nécessite.

Cela pourrait vous paraître paradoxal mais de nos jours une entreprise doit à la fois être un lieu très protégé contre les risques informatiques mais aussi un espace ouvert à la collaboration à la communication et aux partenariats.

Dans cet article vous découvrirez les risques informatiques dont toute entreprise doit avoir connaissance et conscience. Une fois ces risques identifiés vous devrez être en mesure de respecter des principes de sécurisation et de planifier des routines de contrôle.

1 / Les virus et programmes informatiques mal intentionnés

Les virus biologiques ont aujourd’hui un impact sanitaire considérable et leur capacité à paralyser une société entière et son économie n’est plus à démontrer.

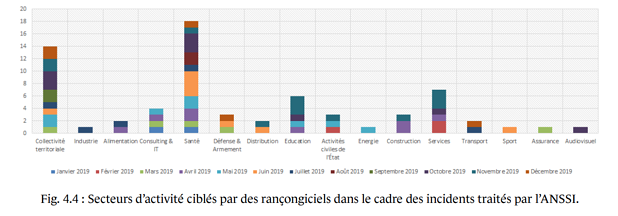

Les virus informatiques sont tout aussi dangereux pour une entreprise. Nous ne comptons plus le nombre d’attaques utilisant des rançongiciels (logiciel paralysant le système d’information et demandant le paiement d’une rançon pour débloquer la situation).

Dans son rapport intitulé “État de la menace rançongiciel à l’encontre des entreprises et institutions” l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) indique que tous les secteurs sont touchés.

Se protéger pour se prémunir de telles attaques informatiques

Pour diminuer le risque que de telles attaques arrivent posez-vous les questions suivantes :

- Est-ce que les salariés peuvent installer tous les logiciels qu’ils souhaitent sur leur PC ? Si oui sont-ils formés pour ne pas mettre en péril la société ? Pourquoi utilisent-ils des logiciels non répertoriés par la direction informatique ?

- Avez-vous mis en place des solutions anti-spams pour réduire le risque de phishing ? Vos collaborateurs sont-ils vigilants à l’égard des emails et de leurs contenus ?

- Les droits d’accès aux dossiers sensibles sont-ils paramétrés pour chaque salarié ?

- Les accès à votre système d’information depuis l’extérieur sont-ils correctement contrôlés (par adresse IP par clé d’autorisation…) ?

- Les logiciels et applications ayant accès au web sont-ils actualisés à chaque mise à jour sécurité ?

- Votre politique à l’égard des mots de passe employés est-elle suffisamment sérieuse ? Imposez-vous un mot de passe différent par accès ? Le nombre de caractères du mot de passe assure t-il une sécurité suffisante ?

Ne pas être paralysé suite à une attaque

Pour ne pas être tenté de payer la somme – qui peut être importante – exigée par les pirates il faut être en mesure de s’en moquer. Posez-vous les questions suivantes :

- Vos données sensibles sont-elles déchiffrables facilement ? Pensez-vous que les données volées puissent être utilisées ?

- Êtes-vous en mesure de restaurer rapidement l’ensemble de votre infrastructure à partir d’une sauvegarde ?

- Quelles sont les fréquences de vos sauvegardes ? Sont-elles multiples ? Sont-elles enregistrées à des endroits physiques distincts ?

Dans tous les cas il ne faut jamais régler une rançon. D’abord parce que cela renforcerait les capacités de nuisance des pirates. Ensuite parce que vous n’êtes pas sûr que cela résoudra le problème d’accès à vos machines et données pour autant. Enfin parce que la meilleure manière de dépenser cet argent est de mettre en place une politique fiable de sécurisation de votre système d’information.

2/ L’espionnage industriel et la malversation interne

L’aspect humain est une des composantes essentielles à prendre en compte dans la sécurisation de votre système d’information et des données que ce dernier recèle.

Se protéger pour se prémunir de la malveillance

Pour savoir si vous devez améliorer vos procédures de sécurité interrogez-vous :

- Les droits d’accès aux dossiers sensibles sont-ils paramétrés pour chaque salarié ?

- Tous vos mots de passe sont-ils visibles par tous vos salariés ?

- Est-ce que vous seriez embêté qu’un ancien employé ne vous rende pas les appareils dont il avait la charge ?

- Surveillez-vous les plateformes web de notation des entreprises ?

3/ Les erreurs humaines dues à de mauvaises pratiques

La plupart des pertes de données sont principalement dues à des erreurs humaines des oublis ou des accidents.

Des procédures de sauvegarde peuvent déjà vous prémunir contre les risques liés au piratage et à la malveillance elles le sont également pour les omissions.

Néanmoins pour apprendre il faut pour autant pouvoir se tromper. Et c’est ainsi que pour le développement logiciel des outils de versioning permettent de travailler en bonne intelligence à plusieurs en toute sécurité.

Pour savoir si vous devez améliorer vos procédures de sécurité interrogez-vous :

- Vos codes sources sont-ils versionnés ?

- Tous vos développeurs sont-ils formés à la gestion des versions ?

- Où sont stockés mes codes sources ?

Identifier, analyser et prioriser les travaux de sécurisation de votre système d’information

Sécuriser totalement votre entreprise peut sembler une tâche insurmontable en plus de paraître hors de prix. C’est pourquoi nous vous conseillons de procéder par étapes :

Étape 1 : Identifier toutes les vulnérabilités

La première chose à réaliser est un audit exhaustif de votre infrastructure, de vos logiciels et de vos procédures.

Étape 2 : Analyser et prioriser

Afin de prévoir les budgets et les intégrer dans le projet d’entreprise, il est primordial d’établir un plan sur plusieurs mois voire plusieurs années. Cette priorisation peut s’effectuer en listant pour chacune des failles détectées :

- Le niveau de risque

- Les coûts ponctuels pour sécuriser

- Les coûts de maintenance régulière.

Voici un exemple de ce que pourrait donner une liste globale pour prioriser les travaux :

| Niveau de risque (élevé moyen faible) |

Coûts ponctuels (en euros) |

Coûts réguliers (en euros par mois) |

|

| Infrastructure | |||

| Abonnements cloud | |||

| Logiciel production 1 | |||

| Logiciel production 2 | |||

| Flotte d’ordinateurs portables | |||

| Flotte de tablettes | |||

| CRM | |||

| ERP | |||

| Etc. |

Intimement liées à la cybersécurité évaluer les risques et prioriser les travaux de sécurisation sont des tâches qui doivent s’effectuer régulièrement.

En réalisant un audit de sécurité de votre système d’information vous en apprendrez certainement beaucoup sur votre entreprise son fonctionnement ses procédures établies et officieuses.

La qualité d’une infrastructure informatique valorise une entreprise car elle assure une meilleure productivité la capacité de déployer facilement des outils auprès de nouvelles équipes. Elle permet aussi de rattacher et former d’autres personnels (par exemple des entreprises rachetées) au sein d’un système d’information sécurisé et évolutif.

Prévenir les risques informatiques est d’abord le gage d’une bonne gestion d’entreprise. Prenez le temps de faire auditer votre système d’information pour avoir confiance en l’évolutivité de votre entreprise et pour mettre à disposition des outils productifs et sécurisés pour vos employés.

À lire aussi

Introduction pratique au Q-learning avec Gymnasium Taxi-v3

Introduction à K6

Créer une API en Python avec FastAPI