Depuis de nombreuses années maintenant, pas une semaine ne passe sans que l’on ne découvre dans les médias que de nouvelles entreprises ont été victimes d’un vol de données. Parmi ces données volées, le sésame ultime de tout pirates reste nos identifiants et mots de passe. Qu’il s’agisse d’un compte en banque, d’une adresse courriel ou d’un site e-commerce, aujourd’hui, nos vies sont guidées par ces identifiants d’accès.

Toute entreprise peut être concernée par ce type de braquage 2.0. Il y a quelques semaines ce fût le cas de Twitch, qui a subit le vol de 125Go de données, mots de passe, code source, données personnelles des streamers, ainsi exposées en libre service sur la toile (source : leak twitch).

Il y a quelques années, c’était TV5MONDE qui subissait une attaque, à cause de la négligence de certains employés au niveau du stockage de leurs accès.

Nous parlons ici d’énormes entreprises, mais peu importe la taille de votre entreprise, le domaine d’activité, le chiffre d’affaires enregistré, les systèmes de sécurité déjà en place, nous restons tous vulnérable et nous pouvons tous être touchés, entreprise comme particulier.

En France, en 2020, la plateforme d’assistance aux victimes de cybercriminalités (Assistance aux victimes de cybermalveillance) a enregistré une hausse de 155% de sa fréquentation par rapport à l’année 2019, avec un pic de visite de près de 600% pendant la période du premier confinement. On retrouve dans le top 3 des recherches effectuées sur cette plateforme, un mot clé en commun que l’on soit particulier ou professionnel : piratage de compte ! (source : hausse des piratages en 2020 sur vie publique.fr )

Nous ne disposons pas du même niveau de sécurité lorsque l’on est en entreprise et lorsque l’on est chez nous. Les pirates l’ont bien compris et ont exploité cela pendant la période difficile que nous avons traversé.

Aujourd’hui ce sont plusieurs milliards de comptes volés qui se retrouvent en libre-service et en vente dans la nature. Sur le darknet, on peut acheter des listes énormes d’adresses e-mails, de numéros de téléphone, de codes de cartes bancaire, de mots de passe. Ces listes serviront ensuite à créer diverses arnaques et cybercrimes.

Tous les ans, nous pouvons retrouver le classement des mots de passe les plus utilisés. En 2021, pas d’entorse à la tradition et le podium est toujours détenu par la suite « 123456 », inchangé depuis 2018. (source : Journée mondiale du mot de passe)

Les principaux mots de passe à bannir absolument seront bien entendu les suites de chiffres, les suites de lettres de votre clavier, des informations personnelles (le nom d’un animal de compagnie, le prénom d’un enfant, une date de naissance, une adresse postale, etc.), un mot du dictionnaire.

Chacun des exemples cités ci-dessus sont les premières choses qu’un pirate testera pour accéder à vos comptes.

Comment un pirate peut avoir mon mot de passe ?

De nombreuses techniques existent pour récupérer des mots de passes et accéder à votre système d’information.

Parmi les techniques les plus connues, nous retrouvons bien sûr le Brute-force qui consiste à tester toutes les combinaisons possibles pour gagner un accès. Plus votre mot de passe sera simple et plus il sera rapide à un script de brute-force pour le trouver. Avec quelques connaissances en développement et un dictionnaire de mots à tester, ce genre d’attaque a 100% de chance de réussir si l’application à laquelle on tente d’accéder n’a aucune sécurité en cas de multiples échec de connexion (désactivation du compte par exemple).

D’autres techniques plus ou moins discrètes existent également. La technique la plus discrète, ne demandant aucune connaissance en informatique et ne laissant dans la plupart des cas aucune trace sera une attaque par social engineering.

Nous vivons dans un monde de plus en plus connecté et nous ne maîtrisons pas nécessairement l’ensemble des outils mis à notre disposition. Que ce soit le paramétrage ou les informations que l’on partage au quotidien sur un réseau social, un post-it déposé sur notre bureau, un appel téléphonique, un post sur un forum de discussion, des documents confidentiels jetés à la poubelle sans avoir été détruit préalablement, une clé USB piégée trouvée sur le parking de l’entreprise, nous négligeons énormément ce type d’attaque qui ne se passe pas toujours dans la sphère informatique. Ces outils sont alors utilisés par des malveillants afin de recueillir le plus d’informations possible sur une cible. Ce type d’attaque peut avoir plusieurs buts. Une fois la prise d’informations terminée, on peut coupler certaines de ces informations à un script de brute force pour deviner un mot de passe. On peut également utiliser cette technique pour escroquer une entreprise et ainsi gagner des sommes d’argent conséquentes.

Tout ceci par simple négligence, manipulation et utilisation des bons leviers au bon moment.

C’est ainsi qu’en juillet 2014, l’aquarium de Nausicaa à Boulogne-sur-Mer a perdu plus de 500 000€, en subissant une attaque de social engineering visant à récupérer de l’argent pour cette fois (source : article Zataz).

Un autre outil du social engineering est la campagne de phishing. Une campagne de phishing élaborée démarrera par de la prise d’information au même titre que l’attaque par ingénierie sociale, afin de maximiser l’impact et le succès de l’attaque. Elle passe bien souvent par la réception d’un mail, avec une pièce jointe, un lien cliquable, un concours alléchant, dans le seul but de vous inviter à cliquer ou transmettre des informations sur vous ou votre entreprise.

Lors d’une campagne de phishing un attaquant peut, par exemple, se faire passer pour le service de sécurité de Facebook et vous inviter à réinitialiser vos identifiants. Il a pris soin de créer une page web frauduleuse très semblable à celle de Facebook et naïvement vous lui donnez vos accès à votre page. Ainsi, il peut s’en prendre à vos contacts également. J’ai pris ici l’exemple de Facebook, mais les mêmes types d’attaque existent pour votre service bancaire. On imagine ensuite ce qu’il peut se passer. Quand vous recevez un mail non désiré, soyez attentif à ces quelques informations :

- Adresse e-mail de l’émetteur

- Les liens présents dans le mail (survolez-les et regardez si le lien pointe bien là où il est censé pointer)

- Si c’est un mail de votre « banque » ou d’un autre service pour lequel vous avez un numéro de client, vérifiez que ce numéro est bien présent (idem pour les sollicitations téléphoniques, vérifiez que la personne en face de vous est bien celle qu’elle prétend être, demandez-lui votre numéro client)

- Est-ce que l’habillage du mail correspond bien à celui que vous recevez légitimement habituellement ?

Ces réflexes et questions peuvent vous sauver de possibles attaques. Attention toutefois, ce n’est pas parce que l’on a fait ces vérifications et que tout semble correcte que le mail est tout de même légitime. Dans certains cas, ce type de mail est frauduleux. Grâce à ces quelques astuces, vous êtes en mesure de limiter vos chances de vous faire voler des accès ou des informations.

Une autre méthode plus technique, demandant plus de temps et un accès à la machine de la victime, peut aussi être utilisée. Elle consiste à voler l’ensemble des mots de passes chiffrés de l’ordinateur pour travailler ensuite calmement à la maison. Je parle ici du dump de la base SAM. Il ne faut alors à l’attaquant que 5 minutes d’accès à votre machine pour exécuter un live CD du système d’exploitation Kali Linux et récupérer l’ensemble des utilisateurs plus les hashs des mots de passe associés. Une fois stockés dans une seconde clé USB, il peut alors travailler chez lui avec ces informations. Un outil tel que “John the ripper” permet de venir à bout de la plupart des mots de passes non sécurisés.

D’autre méthodes de vol d’accès existent mais ne seront ici que mentionnées. On peut parler des keyloggers, qui vont enregistrer les frappes clavier ou bien simplement l’écran de l’utilisateur. Il y aura aussi des soft bootable qui permettent simplement d’effacer temporairement votre mot de passe, de réactiver un compte administrateur désactivé ou bien d’accroitre les droits d’un utilisateur spécifique. Les pirates ne manquent pas d’ingéniosité pour voler vos accès, que ceux-ci soient privés ou professionnels.

Quels sont les risques ?

Pour un particulier, ces vols d’informations peuvent avoir de lourdes conséquences. On peut ainsi avoir accès aux comptes mails, aux réseaux sociaux, et à toutes les données de santé et bancaire. Une usurpation d’identité sera alors possible dans le pire des cas. Mais ces accès peuvent aussi permettre à notre attaquant, de se faire passer pour notre victime et ainsi tromper son entourage.

Dans le cadre d’une entreprise, ce genre de faille peut avoir de multiples risques et conséquences. Avec un accès à votre réseau, un cyber-malveillant pourra se faire passer pour un employé, voler des ressources, des données, des idées sans que vous ne puissiez vous en rendre compte. Il peut aussi, dans le pire des cas, bloquer votre réseau et vous demander une rançon en échange du déverrouillage de celui-ci. Dans de tels cas, cela peut engendrer divers impacts :

- des impacts financier comme la perte de chiffres d’affaire ;

- une image de marque attaquée ;

- des perte de clients ;

- un vol de secrets professionnels et la vente de ces informations sur le darknet ;

- récupération des données personnelles des collaborateurs.

Financier, avec la perte de chiffres d’affaire. Une image de marque qui se verra salie et potentiellement une perte de clients. Vol de secrets professionnels et vente de ces informations sur le darknet. Récupération des informations personnelles des employés.

Il existe divers scénarios dans le cadre d’un vol de mot de passe, que ce soit pour les entreprises ou pour de simples particuliers, et leurs effets peuvent être dévastateur. Il est donc impératif que l’on apprenne à sécuriser nos mots de passes. Chez vous, vous prenez soin de fermer la porte à clé avant de partir et vous cherchez à avoir la meilleure serrure possible. Dans l’espace numérique il devrait en être de même.

Des solutions existent

A l’heure du télétravail et des restrictions que nous rencontrons, nous faisons entrer de plus en plus dans nos espaces privés, nos outils de travails numériques. Un ordinateur portable, une tablette, un smartphone professionnel. Tous seront connectés à notre réseau privé et si un ver est déjà dans une pomme, alors l’ensemble de l’arbre est contaminé. Nous donnons alors à un pirate, l’occasion de compromettre notre entreprise si l’on ne respecte pas certaine règle simple.

Pour ce premier article, je ne parlerais que des règles liées aux mots de passes. Pourtant, je peux d’ores et déjà dire qu’il faut faire attention à bien séparer vie privée et vie professionnelle. Ne pas se connecter sur le même réseau que le reste de ses appareils, avoir recours à l’utilisation d’un VPN le plus souvent possible. Et je ne parle pas ici du VPN que les Youtubers essaient de vous faire souscrire, mais un VPN professionnel et mis en place par votre société.

Pour en revenir à nos mots de passes de nombreux moyens, plus ou moins simples et plus ou moins onéreux peuvent vous aider. On oubliera d’entrée de jeu le petit carnet et les post-it que vous avez sur votre bureau. Ce ne sont nullement des moyens simples de conserver des mots de passes, aussi complexes peuvent-ils être. On oublie aussi les phrases du type « Qui pourrait vouloir me/nous pirater ? ». Personne n’est invulnérable et personne n’est à l’abri d’un tel risque.

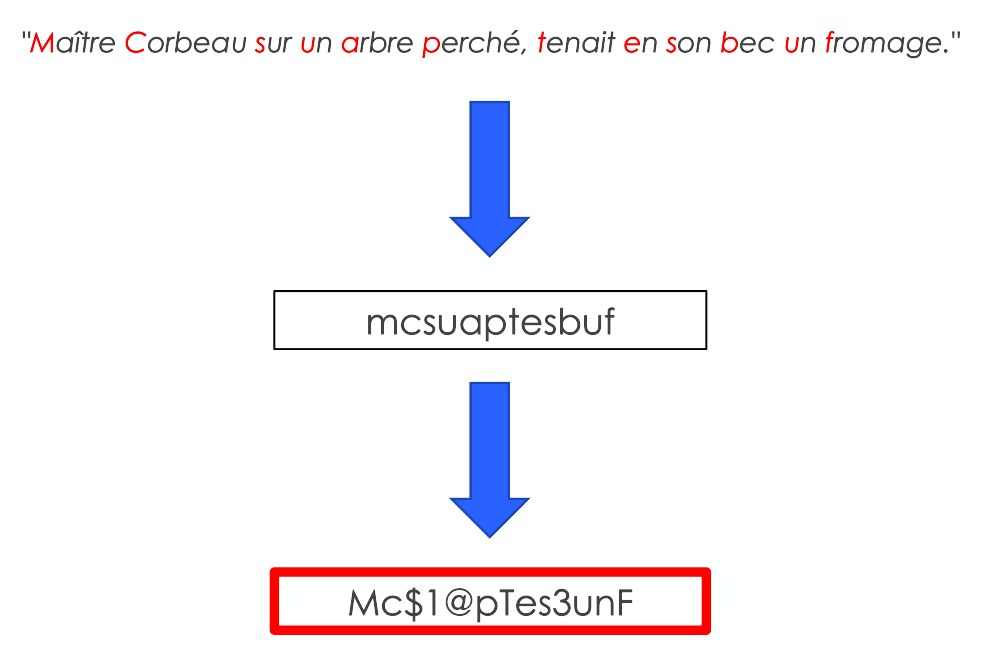

Cela étant dit, il convient de parler de la création des mots de passes, la première excuse que l’on nous donne lorsqu’on met le doigt sur le fait que le mot est trop simple et facilement cassable, c’est que les mots de passes comme ceci « Mc$1@pTes3unF » sont impossibles à retenir. Pourtant celui-ci est plus simple, lorsque l’on a le bon moyen mnémotechnique.

J’ai utilisé ici une phrase tirée de la fable du corbeau et du renard « Maître Corbeau Sur Un Arbre Perché, Tenait En Son Bec UN Fromage ». J’ai pris à chaque fois la première lettre de chaque mot que j’ai pris soin de customiser avec différents symboles, chiffres et mis en majuscule afin de le rendre complexe à casser, mais simple à retenir. Avec cette technique vous pouvez créer un nombre inimaginable de mot de passe différents, qui seront simple à retenir (car vous seul connaissez le livre et la phrase du livre) et complexe à casser pour un pirate.

Bien que la technique ci-dessus soit simple à mettre en place, elle n’en demande pas moins d’avoir tout de même une bonne mémoire, pour se rappeler que l’on a utilisé la phrase de tel livre pour tel accès. Si l’on a énormément d’accès différents à se rappeler il est peut être préférable d’opter pour un coffre-fort numérique. Il existe de nombreux coffres-forts, avec plus ou moins de fonctionnalités, et différents prix en fonction de celles-ci. Vous les connaissez peut-être sous les noms de Dashlane, Keypass, Lastpass et bien d’autres. Comme un coffre-fort physique, ceux-ci vont vous permettre de vous libérer de la lourde tâche de mémoriser vos mots de passe, en les stockant pour vous. Il vous permettra également de vous acquitter de la lourde tâche de créer ces mots de passes avec la technique présentée ci-dessus, car un outil de génération est intégré à ces solutions. Selon les offres et la solution choisie, vous pourrez stocker autant de mots de passes que vous le souhaitez, synchroniser ceux-ci pour les récupérer sur tous vos appareils et les partager avec d’autres personnes de manière sécurisé. Vous n’aurez alors qu’un seul mot de passe à retenir, celui qui permettra de déverrouiller ce coffre-fort. Il est également possible de déverrouiller ce dernier avec une reconnaissance d’empreinte digitale, de quoi augmenter davantage la sécurité de son accès.

Bien que l’option d’un coffre-fort virtuel semble extrêmement sécurisée, le mot de passe maître peut quant à lui être volé au moyen d’un keylogger par exemple.

La mise en place d’une double authentification peut être une bonne alternative pour augmenter davantage la sécurité de nos accès. Le problème est que beaucoup de ces méthodes de doubles authentifications sont contraignantes et requiert la saisie d’un jeton d’accès, qui sera reçu par SMS, e-mail ou bien via une application dédiée. En plus d’être des méthodes contraignantes, on ne vérifie ici que le fait que la personne ou le robot derrière une tentative d’authentification est bien en possession du couple identifiant/mot de passe et du jeton de double authentification. Il sera toujours possible à un pirate d’être en possession des deux éléments et par conséquent de gagner un accès.

Entre alors en jeu la clé d’accès physique. Une clé d’accès physique est également un moyen de double authentification, à ceci près de ne pas se contenter de vérifier que l’utilisateur qui tente un accès est bien en possession d’un token de validation, mais elle vérifiera aussi que la personne qui tente d’accès à une ressource est bien celle qu’elle prêtant être, via une vérification physique.

Dans clé d’accès physique, il y a clé et physique. Ce qui sous-entend ici que l’on est en possession d’un objet physique. Et c’est bien le cas. Les clés d’accès physique se présentent comme une clé USB, mais avec une zone métallique sensitive sur le dessus. C’est cette zone métallique que l’on devra toucher pour prouver que l’on est bien humain, en possession de la clé et donc légitime dans notre démarche. Le principal constructeur de ce type de matériel est Yubico, qui vient tout juste de sortir sa dernière clé de sécurité avec reconnaissance d’empreinte digitale. De quoi augmenter encore plus la sécurité de ce type de vérification (cf : site Yubico)

Ces clés peuvent être utilisées aussi bien dans un cadre privé que dans un cadre professionnel. On peut les utiliser pour sécuriser les accès à nos réseaux sociaux, à nos boites mails, aux sessions de nos ordinateurs. Certaines possédant la technologie NFC, elles sont alors compatibles avec les appareils mobiles pour accéder à nos comptes depuis n’importes quel terminal portable. On peut également sécuriser nos coffres forts numériques avec ce moyen de double authentification, de quoi rendre presque impossible un vol de données.

Mais malgré tous les avantages que procure cette solution, elle n’en reste pas moins onéreuse et surtout faillible. Sa principale faiblesse étant que c’est un objet très petit (la taille d’une clé USB) et que par conséquent nous pouvons l’égarer. Si l’on perd cette clé, alors on ne pourra plus accéder aux éléments verrouillés par celle-ci. C’est pourquoi il est recommandé d’avoir 2 clés plutôt qu’une lors de la mise en place de cette solution. L’une sera utilisé au quotidien, tandis que l’autre servira de clé de secours en cas de perte ou de vol de la première. Il suffira simplement d’enregistrer les deux clés dans le système d’authentification de sa boite mail (si l’on prend ici l’exemple d’une boite mail), lors du paramétrage de ce moyen de double authentification. On pourra ainsi déverrouiller notre compte mail avec la clé de secours en cas de perte de la clé principale et ainsi révoquer l’accès de la clé perdue. Ce paramétrage sera nécessaire pour l’ensemble des comptes et matériels numériques que vous aurez paramétrés avec une clé d’accès physique.

Pour conclure

Aujourd’hui le vol d’accès est de plus en plus présent et peu de gens mettent en place les bons réflexes pour limiter ces pertes. Que ce soit dans notre vie privée ou dans notre vie professionnelle, vous n’êtes pas invulnérable. Cet article n’avait pas pour but de moraliser les utilisateurs, mais de leur faire prendre conscience qu’ils peuvent à leur échelle changer les choses de manière simple et parfois sans frais. Alors fini les carnets laissés sur le bureau, les post-it collés sur nos écrans, le nom de notre chien que personne ne peut connaître, mais que vous exposez sur le premier réseau social venu. Finissons-en avec ces pratiques et mettons en place ces petits gestes afin de nous sécuriser et de sécuriser nos entreprises. Laisseriez-vous vos clés sur votre porte en partant de chez vous ? Laisseriez-vous la porte ouverte avec une pancarte indiquant que vous êtes absent ? Si vous ne le faites pas dans la vraie vie, alors ne le faites pas dans cette vie numérique. Le monde numérique est devenu le quotidien et la source de revenu de beaucoup de monde, alors protégeons le, protégeons-nous et faisons de cet espace un lieu plus sûr.

À lire aussi

La Sobriété Numérique, de la quantification des émissions carbone des applications à la mise en œuvre des corrections

Introduction pratique au Q-learning avec Gymnasium Taxi-v3

Introduction à K6