Article écrit par Alexandre

En ce mardi 13 juin ensoleillé, les HashiDays prennent place à Paris. À notre arrivée, nous récupérons notre badge, puis faisons le tour du lieu. Des stands café et viennoiseries (plutôt appétissantes) sont à disposition.

En ce mardi 13 juin ensoleillé, les HashiDays prennent place à Paris. À notre arrivée, nous récupérons notre badge, puis faisons le tour du lieu. Des stands café et viennoiseries (plutôt appétissantes) sont à disposition.

La journée commence

Une fois confortablement installés dans l’amphithéâtre, la keynote débute avec la présentation de quelques chiffres qui mettent en évidence l’importance des transitions d’infrastructure en 2023.L’occasion de rappeler comment le cloud peut soutenir les entreprises dans ces transformations.

Afin d’illustrer cela, une vidéo se lance pour nous faire part du retour d’expérience de la “Deutsche Bank” de son passage sur GCP à l’aide de Terraform et …, la vidéo se fige, c’est le fameux “effet démo”.

Le speaker reprend la main et enchaîne, on arrive aux annonces qui sont plutôt alléchantes. Parmi ces dernières, on retiendra l’import “config-driven” qui arrive la version 1.15 de Terraform, l’opérateur officiel Kubernetes pour Vault, Boundary Entreprise, l’enregistrement de sessions sur Boundary ainsi que la mise en avant de la plateforme HashiCorp Cloud.

Des nouveautés

La première session technique débute et on va parler Terraform.Nous découvrons l’utilisation des “credentials” dynamiques avec Vault, qui permettent de sécuriser les connexions aux providers. Cette approche limite le stockage d’informations de connexion sur les machines locales et sécurise les identifiants qui sont quant à eux stockés dans Vault.

Ensuite, nous sommes initiés à la création de modules no-code dans Terraform Cloud, qui permet de déployer des ressources d’infrastructure sans écrire de configuration Terraform. Cette approche présente plusieurs avantages, notamment en permettant aux utilisateurs sans expérience avec Terraform de déployer des ressources sans avoir à écrire de code.

Ils gagnent ainsi en autonomie et réduisent leur dépendance vis-à-vis de l’équipe d’infrastructure.

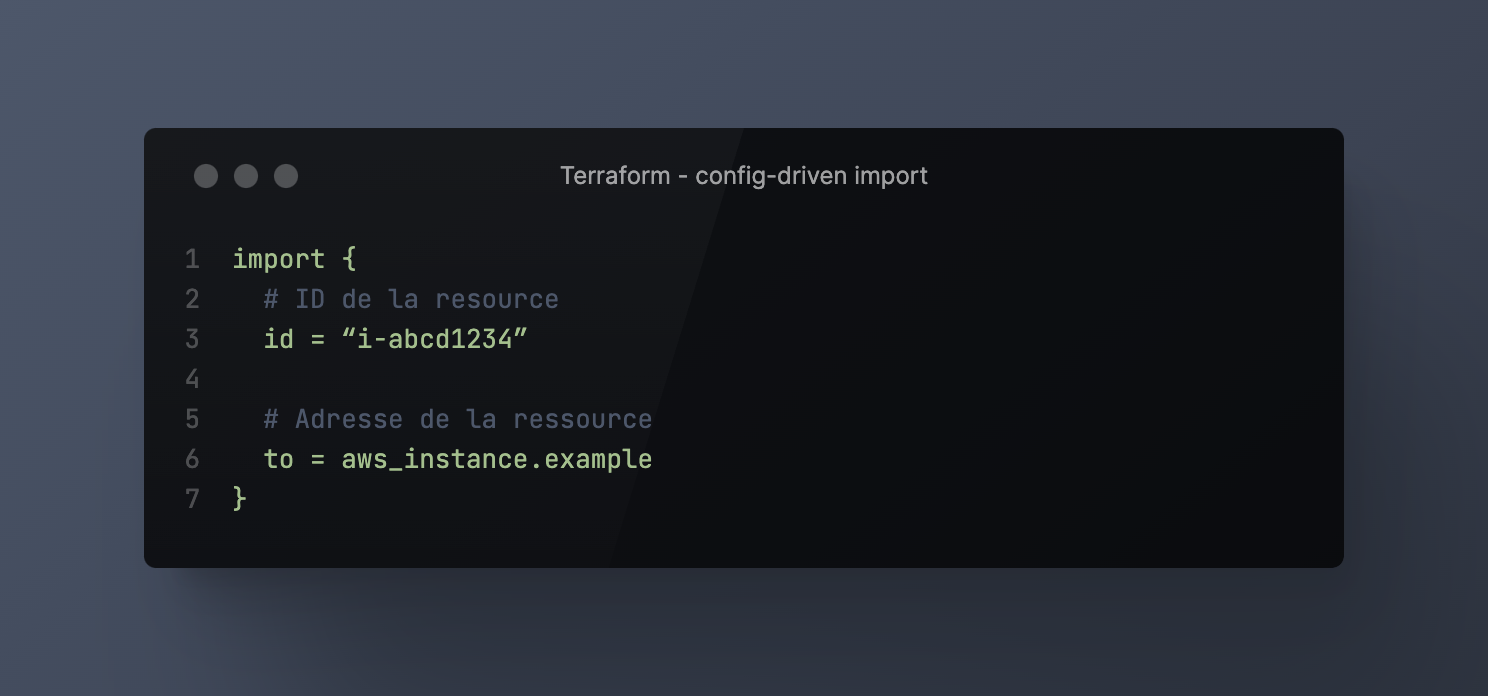

Enfin, nous découvrons les nouveautés apportées par la version 1.15 de Terraform, notamment l’import “config-driven” et les blocs check :

Config-driven import

Config-driven import Cette fonctionnalité très attendue, en particulier chez Ouidou, simplifie grandement l’importation de ressources existantes dans un projet Terraform. Auparavant, cette opération devait être effectuée ressource par ressource, sans possibilité de prévisualisation des résultats. Grâce à l’import “config-driven”, les opérations d’importation peuvent être réalisées en masse, prévisualisées avec la commande “plan”, puis importées avec “apply”. Cela facilite l’intégration d’infrastructures existantes et permet de gagner un temps considérable lors de la génération des ressources.

Les blocs check

Les blocs checkContrairement aux pré-conditions et aux post-conditions, qui s’appliquent à des ressources spécifiques, les blocs check sont destinés à effectuer une validation globale de l’infrastructure.

Ils n’arrêtent pas l’exécution en cas d’échec mais génèrent des messages d’avertissement, permettant ainsi d’effectuer des vérifications supplémentaires et d’assurer la conformité de l’infrastructure provisionnée.

La sécurité au premier plan

Au cours de cette journée, la sécurité sera au centre des présentations, avec une attention particulière portée à l’utilisation de Vault. Son rôle essentiel.Pour rappel, Vault offre une solution centralisée pour stocker, accéder et distribuer des secrets de manière sécurisée.

Renforcement de la sécurité d’un cluster k8s avec Vault.

Dans le cadre de l’annonce de l’opérateur officiel Kubernetes, nous découvrons comment renforcer la sécurité d’un cluster avec Vault. En effet, les secrets k8s présentent certaines limites, telles que :

- Pas d’option de chiffrement

- Pas d’audit d’accès, on se fait pas qui accède à quoi

- Pas de mécanisme de rotation

- etc

C’est pour remédier à ces lacunes que l’utilisation de Vault est préconisée afin de nous aider à renforcer la gestion des secrets. Il va notamment offrir un contrôle d’accès granulaire, permettant de définir précisément qui peut accéder à chaque secret.

Ici aussi, les secrets dynamiques offrent la possibilité de générer à la volée et pour une durée limitée des secrets, ajoutant une couche de sécurité.

Nous avons également eu droit à une démonstration de l’injection de secrets avec un sidecar, grâce à l’agent Vault installé via l’opérateur Kubernetes.

Grâce à cette configuration, toute modification d’un secret sera automatiquement propagée aux ressources qui l’utilisent, sans interruption de service. Cette fonctionnalité est particulièrement pratique pour gérer la rotation des identifiants.

Injection de certificat SSH avec HCP Boundary et Vault

Avec l’arrivée de la version 0.13 de Boundary et son lot de nouveautés, c’était l’occasion de mettre en avant une fonctionnalité intéressante en termes de sécurité : l’injection de certificat SSH en s’appuyant une fois de plus sur Vault.

Cette approche permet d’éviter de partager des mots de passe avec les utilisateurs.

Au lieu de cela, des informations d’identification sont générées lorsqu’une session utilisatrice est créée sur une ressource ou une machine, puis détruites à la fin de la session.

Vault délivre un nouveau certificat signé pour chaque nouvelle session, ce qui permet à Boundary de créer un tunnel direct et de permettre à l’utilisateur de se connecter sans avoir à connaître les informations d’identification.

Ce processus consolide et simplifie considérablement la gestion des accès pour les entreprises à leurs infrastructures, en évitant les risques associés à la gestion des mots de passe traditionnels.

Conclusion

Au final, les HashiDays 2023 ont été une journée avec des annonces et des démonstrations passionnantes.

La sécurité a été placée au cœur des présentations, mettant en avant les outils et nouvelles fonctionnalités proposés par HashiCorp.

L’accueil et la restauration étaient également au rendez-vous, offrant une expérience agréable du début à la fin.

Nous attendons avec impatience l’édition suivante, dans l’espoir de découvrir de nouvelles avancées et d’approfondir nos connaissances !

À l'année prochaine !

À lire aussi

6 janvier 2026

Introduction pratique au Q-learning avec Gymnasium Taxi-v3

9 décembre 2025

Introduction à K6

3 décembre 2025

Créer une API en Python avec FastAPI

17 novembre 2025